En la kampo de retsekureco, Entrudiĝdetektaj Sistemoj (IDS) kaj Entrudiĝpreventaj Sistemoj (IPS) ludas ŝlosilan rolon. Ĉi tiu artikolo profunde esploros iliajn difinojn, rolojn, diferencojn kaj aplikajn scenarojn.

Kio estas IDS (Sistemo de Entrudiĝo-Detekto)?

Difino de IDS

Sistemo de Entrudiĝa Detekto estas sekureca ilo, kiu monitoras kaj analizas retan trafikon por identigi eblajn malicajn agadojn aŭ atakojn. Ĝi serĉas subskribojn, kiuj kongruas kun konataj atakpadronoj, ekzamenante retan trafikon, sistemajn protokolojn kaj aliajn gravajn informojn.

Kiel IDS funkcias

IDS funkcias ĉefe laŭ la jenaj manieroj:

Subskribo-DetektoIDS uzas antaŭdifinitan signaturon de atakpadronoj por kongruigo, simile al virusskaniloj por detekti virusojn. IDS vekas alarmon kiam trafiko enhavas funkciojn kiuj kongruas kun ĉi tiuj signaturoj.

Anomalio-DetektoLa IDS monitoras bazlinion de normala retaktiveco kaj vokas alarmojn kiam ĝi detektas ŝablonojn, kiuj signife diferencas de normala konduto. Tio helpas identigi nekonatajn aŭ novajn atakojn.

Protokola AnalizoIDS analizas la uzadon de retprotokoloj kaj detektas konduton, kiu ne konformas al normaj protokoloj, tiel identigante eblajn atakojn.

Tipoj de IDS

Depende de kie ili estas deplojitaj, IDS povas esti dividitaj en du ĉefajn tipojn:

Retaj IDS (NIDS)Deplojita en reto por monitori ĉiun trafikon fluantan tra la reto. Ĝi povas detekti kaj retajn kaj transporttavolajn atakojn.

Gastigantaj IDS (HIDS)Deplojita sur ununura gastiganto por monitori sisteman agadon sur tiu gastiganto. Ĝi pli celas detekti atakojn je gastiganto, kiel ekzemple malica programaro kaj nenormala uzanta konduto.

Kio estas IPS (Sistemo de Entrud-Preventado)?

Difino de IPS

Sistemoj por preventado de entrudiĝoj estas sekurecaj iloj, kiuj prenas proaktivajn mezurojn por haltigi aŭ defendi sin kontraŭ eblaj atakoj post ilia detekto. Kompare kun IDS, IPS estas ne nur ilo por monitorado kaj avertado, sed ankaŭ ilo, kiu povas aktive interveni kaj preventi eblajn minacojn.

Kiel IPS funkcias

IPS protektas la sistemon per aktive blokado de malica trafiko fluanta tra la reto. Ĝia ĉefa funkcianta principo inkluzivas:

Blokado de Ataka TrafikoKiam IPS detektas eblan atakan trafikon, ĝi povas tuj preni mezurojn por malhelpi ĉi tiun trafikon eniri la reton. Tio helpas malhelpi plian disvastiĝon de la atako.

Restarigo de la Konekta StatoIPS povas restarigi la konektostaton asociitan kun ebla atako, devigante la atakanton restarigi la konekton kaj tiel interrompante la atakon.

Modifi Fajromurajn RegulojnIPS povas dinamike modifi fajromurajn regulojn por bloki aŭ permesi al specifaj specoj de trafiko adaptiĝi al realtempaj minacaj situacioj.

Tipoj de IPS

Simile al IDS, IPS povas esti dividita en du ĉefajn tipojn:

Reto IPS (NIPS)Deplojita en reto por monitori kaj defendi kontraŭ atakoj tra la tuta reto. Ĝi povas defendi kontraŭ atakoj de la rettavolo kaj la transporttavolo.

Gastiga IPS (HIPS)Deplojita sur ununura gastiganto por provizi pli precizajn defendojn, ĉefe uzata por protekti kontraŭ atakoj je gastiganto kiel ekzemple malica programaro kaj ekspluato.

Kio estas la diferenco inter Entrudiĝa Detekta Sistemo (IDS) kaj Entrudiĝa Preventada Sistemo (IPS)?

Malsamaj Labormanieroj

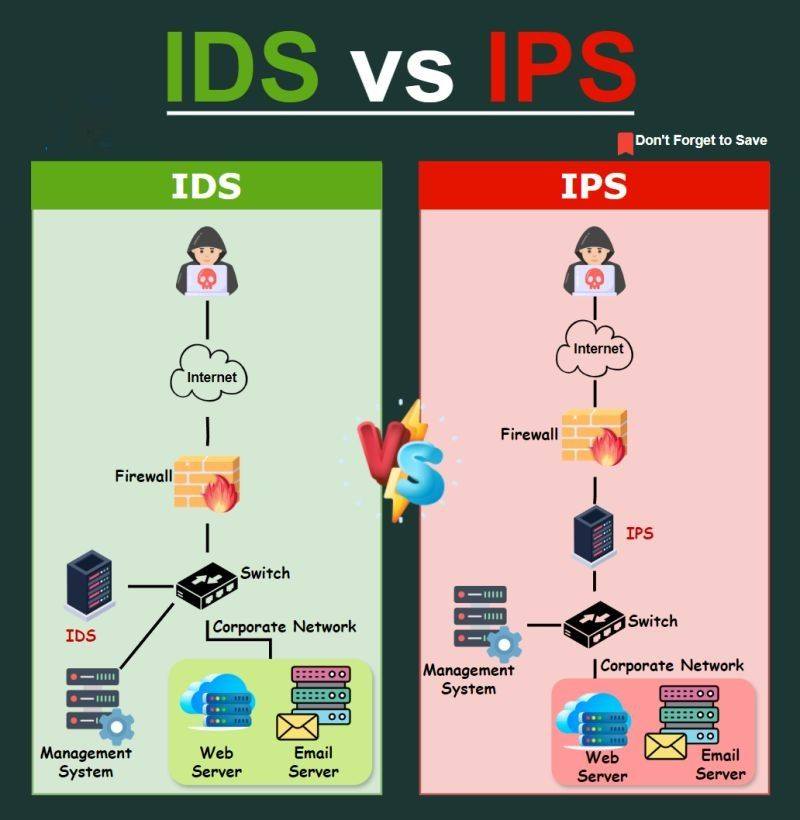

IDS estas pasiva monitora sistemo, ĉefe uzata por detekto kaj alarmo. Kontraste, IPS estas proaktiva kaj kapabla preni mezurojn por defendi sin kontraŭ eblaj atakoj.

Komparo de Risko kaj Efiko

Pro la pasiva naturo de IDS, ĝi povas maltrafi aŭ doni falsajn pozitivojn, dum la aktiva defendo de IPS povas konduki al amika pafado. Necesas balanci riskon kaj efikecon kiam oni uzas ambaŭ sistemojn.

Deplojo kaj Agordo Diferencoj

IDS estas kutime fleksebla kaj povas esti deplojita ĉe malsamaj lokoj en la reto. Kontraste, la deplojo kaj agordo de IPS postulas pli zorgeman planadon por eviti interferon kun normala trafiko.

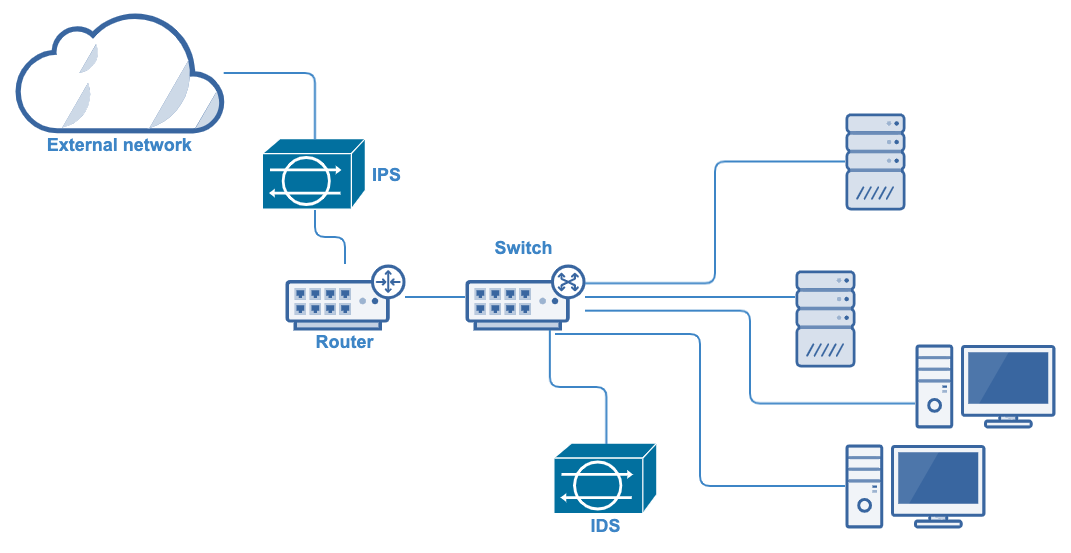

Integra Apliko de IDS kaj IPS

IDS kaj IPS kompletigas unu la alian, kie IDS monitoras kaj provizas alarmojn, kaj IPS faras proaktivajn defensivajn rimedojn kiam necese. La kombinaĵo de ili povas formi pli ampleksan retsekurecan defendlinion.

Estas esence regule ĝisdatigi la regulojn, subskribojn kaj minacinformojn de IDS kaj IPS. Ciberminacoj konstante evoluas, kaj ĝustatempaj ĝisdatigoj povas plibonigi la kapablon de la sistemo identigi novajn minacojn.

Estas grave adapti la regulojn de IDS kaj IPS al la specifa retmedio kaj postuloj de la organizo. Per adaptado de la reguloj, la precizeco de la sistemo povas esti plibonigita kaj falsaj pozitivoj kaj vundoj povas esti reduktitaj.

IDS kaj IPS devas povi respondi al eblaj minacoj en reala tempo. Rapida kaj preciza respondo helpas malinstigi atakantojn de kaŭzado de pli da damaĝo en la reto.

Kontinua monitorado de rettrafiko kaj kompreno de normalaj trafikpadronoj povas helpi plibonigi la kapablon de IDS detekti anomaliojn kaj redukti la eblecon de falsaj pozitivoj.

Trovu ĝusteReta Pakaĵa Perantolabori kun via IDS (Entrudiĝa Detekta Sistemo)

Trovu ĝusteEnlinia Pretervoja Frapeta Ŝaltilolabori kun via IPS (Sistemo de Entrudiĝo-Preventado)

Afiŝtempo: 26-a de septembro 2024