Kio estas la SSL/TLS-malĉifrado?

SSL-malĉifrado, ankaŭ konata kiel SSL/TLS-malĉifrado, rilatas al la procezo de interkaptado kaj malĉifrado de ĉifrita rettrafiko per Secure Sockets Layer (SSL) aŭ Transport Layer Security (TLS). SSL/TLS estas vaste uzata ĉifrada protokolo, kiu sekurigas datumtransdonon tra komputilaj retoj, kiel ekzemple la interreto.

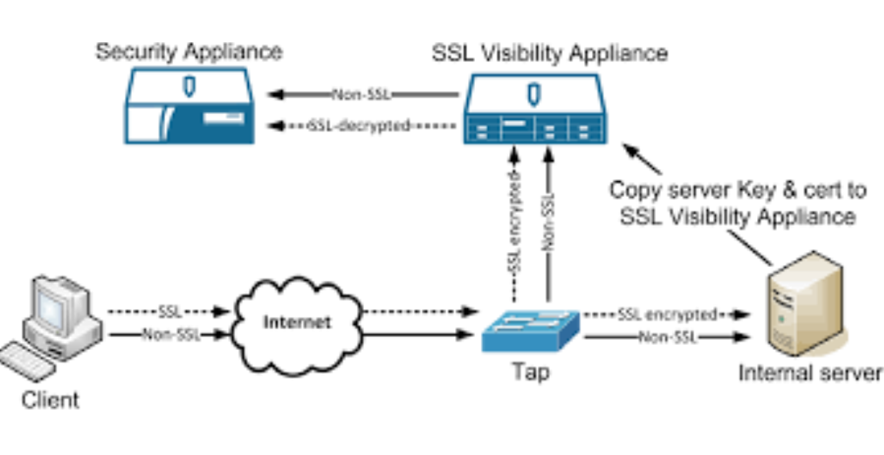

SSL-malĉifrado estas tipe plenumata per sekurecaj aparatoj, kiel ekzemple fajromuroj, entrudiĝaj preventaj sistemoj (IPS), aŭ dediĉitaj SSL-malĉifraj aparatoj. Ĉi tiuj aparatoj estas strategie lokigitaj ene de reto por inspekti ĉifritan trafikon por sekurecaj celoj. La ĉefa celo estas analizi la ĉifritajn datumojn por eblaj minacoj, malica programaro aŭ neaŭtorizitaj agadoj.

Por plenumi SSL-malĉifradon, la sekurigilo agas kiel peranto inter la kliento (ekz., retumilo) kaj la servilo. Kiam kliento iniciatas SSL/TLS-konekton kun servilo, la sekurigilo kaptas la ĉifritan trafikon kaj establas du apartajn SSL/TLS-konektojn — unu kun la kliento kaj unu kun la servilo.

La sekurigilo tiam malĉifras la trafikon de la kliento, inspektas la malĉifritan enhavon, kaj aplikas sekurecajn politikojn por identigi ajnan malican aŭ suspektindan agadon. Ĝi ankaŭ povas plenumi taskojn kiel ekzemple preventado de datenperdo, enhavfiltrado aŭ detekto de malica programaro sur la malĉifritaj datumoj. Post kiam la trafiko estas analizita, la sekurigilo re-ĉifras ĝin uzante novan SSL/TLS-atestilon kaj plusendas ĝin al la servilo.

Gravas noti, ke SSL-malĉifrado levas zorgojn pri privateco kaj sekureco. Ĉar la sekureca aparato havas aliron al la malĉifritaj datumoj, ĝi povas eble vidi sentemajn informojn kiel uzantnomojn, pasvortojn, kreditkartajn detalojn aŭ aliajn konfidencajn datumojn transdonitajn tra la reto. Tial, SSL-malĉifrado estas ĝenerale efektivigita ene de kontrolitaj kaj sekuraj medioj por certigi la privatecon kaj integrecon de la kaptitaj datumoj.

SSL-malĉifrado havas tri komunajn reĝimojn, ili estas:

- Pasiva Reĝimo

- Envenanta Reĝimo

- Elira Reĝimo

Sed, kiaj estas la diferencoj inter tri reĝimoj de SSL-malĉifrado?

| Reĝimo | Pasiva Reĝimo | Envenanta Reĝimo | Elira Reĝimo |

| Priskribo | Simple plusendas SSL/TLS-trafikon sen malĉifrado aŭ modifo. | Malĉifras klientajn petojn, analizas kaj aplikas sekurecajn politikojn, kaj poste plusendas la petojn al la servilo. | Malĉifras servilajn respondojn, analizas kaj aplikas sekurecajn politikojn, kaj poste plusendas la respondojn al la kliento. |

| Trafikfluo | Dudirekta | Kliento al Servilo | Servilo al Kliento |

| Aparata Rolo | Observanto | Viro-en-la-Mezo | Viro-en-la-Mezo |

| Malĉifrada Loko | Neniu malkriptigo | Malĉifras ĉe la retperimetro (kutime antaŭ la servilo). | Malĉifras ĉe la retperimetro (kutime antaŭ la kliento). |

| Trafika Videbleco | Nur ĉifrita trafiko | Malĉifritaj klientaj petoj | Malĉifritaj servilaj respondoj |

| Trafika Modifo | Neniu modifo | Povas modifi trafikon por analizaj aŭ sekurecaj celoj. | Povas modifi trafikon por analizaj aŭ sekurecaj celoj. |

| SSL-Atesto | Neniu bezono de privata ŝlosilo aŭ atestilo | Postulas privatan ŝlosilon kaj atestilon por la interkaptita servilo | Postulas privatan ŝlosilon kaj atestilon por la kliento interkaptata |

| Sekureca Kontrolo | Limigita kontrolo ĉar ĝi ne povas inspekti aŭ modifi ĉifritan trafikon | Povas inspekti kaj apliki sekurecajn politikojn al klientaj petoj antaŭ ol atingi la servilon | Povas inspekti kaj apliki sekurecajn politikojn al servilaj respondoj antaŭ ol atingi la klienton |

| Privatecaj Zorgoj | Ne aliras aŭ analizas ĉifritajn datumojn | Havas aliron al malĉifritaj klientaj petoj, levante zorgojn pri privateco | Havas aliron al malĉifritaj servilaj respondoj, levante zorgojn pri privateco |

| Konsideroj pri plenumo | Minimuma efiko sur privatecon kaj plenumon de regularoj | Povas postuli plenumon de regularoj pri datuma privateco | Povas postuli plenumon de regularoj pri datuma privateco |

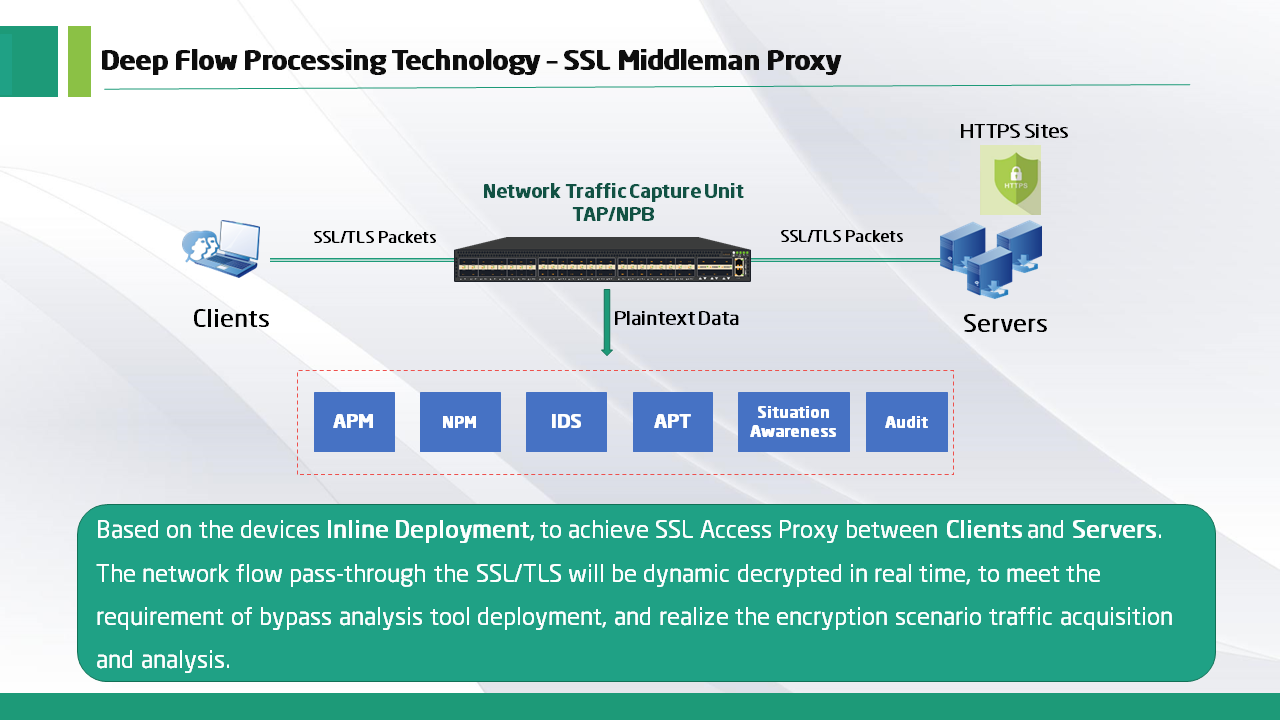

Kompare kun la seria malĉifrado de sekura liverplatformo, la tradicia seria malĉifrada teknologio havas limigojn.

Fajromuroj kaj retsekurecaj enirejoj, kiuj malĉifras SSL/TLS-trafikon, ofte malsukcesas sendi malĉifritan trafikon al aliaj monitoraj kaj sekurecaj iloj. Simile, ŝarĝekvilibro forigas SSL/TLS-trafikon kaj perfekte distribuas la ŝarĝon inter la serviloj, sed ĝi malsukcesas distribui la trafikon al pluraj ĉenaj sekurecaj iloj antaŭ ol reĉifri ĝin. Fine, al ĉi tiuj solvoj mankas kontrolo pri trafikselektado kaj distribuos neĉifritan trafikon je dratrapideco, tipe sendante la tutan trafikon al la malĉifra motoro, kreante rendimentajn defiojn.

Per Mylinking™ SSL-malĉifrado, vi povas solvi ĉi tiujn problemojn:

1- Plibonigi ekzistantajn sekurecajn ilojn per centraligo kaj malŝarĝo de SSL-malĉifrado kaj reĉifrado;

2- Malkaŝu kaŝitajn minacojn, datenlikojn kaj malicajn programojn;

3- Respektu datumprivatecon per politik-bazitaj selektemaj malĉifraj metodoj;

4 - Servoĉeno por pluraj trafikinteligentecaj aplikoj kiel pakaĵotranĉado, maskado, deduplikado kaj adapta seancofiltrado, ktp.

5- Influu la rendimenton de via reto, kaj faru taŭgajn alĝustigojn por certigi ekvilibron inter sekureco kaj rendimento.

Jen kelkaj el la ŝlosilaj aplikoj de SSL-malĉifrado en retpakaĵetaj perantoj. Malĉifrante SSL/TLS-trafikon, NPB-oj plibonigas la videblecon kaj efikecon de sekurecaj kaj monitoradaj iloj, certigante ampleksan retprotekton kaj kapablojn por monitorado de rendimento. SSL-malĉifrado en retpakaĵetaj perantoj (NPB-oj) implikas aliron kaj malĉifradon de ĉifrita trafiko por inspektado kaj analizo. Certigi la privatecon kaj sekurecon de la malĉifrita trafiko estas de plej alta graveco. Gravas noti, ke organizoj, kiuj deplojas SSL-malĉifradon en NPB-oj, devus havi klarajn politikojn kaj procedurojn por regi la uzon de malĉifrita trafiko, inkluzive de alirkontroloj, datenmanipulado kaj retenpolitikoj. Konformeco al aplikeblaj juraj kaj reguligaj postuloj estas esenca por certigi la privatecon kaj sekurecon de malĉifrita trafiko.

Afiŝtempo: 04-09-2023